Metodo de Autenticación

Para utilizar los API de carga de ficheros de la CNMC es necesaria una autenticación con el el sistema que nos otorgue los privilegios necesarios para operar con el sistema.

Existen dos métodos diferentes:

Los permisos asociados para cada método dependerán del procedimiento al que se acceda por lo que es necesario estar dado de alta en dicho procedimiento y tener el rol adecuado.

Consulte el método de solicitud de credenciales correspondiente en:

- http://sede.cnmc.es

- Interacciones con sistemas verticales y procedimientos con obligación de carga o descarga de datos

Autenticación con certificado

Como método alternativo de identificación se proporciona la autenticación con certificado electrónico de cliente.

En estos enlaces se puede consultar su significado y algún detalle técnico:

https://en.wikipedia.org/wiki/Transport_Layer_Security#Client-authenticated_TLS_handshake

https://en.wikipedia.org/wiki/Mutual_authentication

Este sistema permite identificar a la persona que se conecta al servicio, a diferencia el método OAuth que es una identificación de empresa. La única excepción son los certificados "de sello" o "no personales" que sólo incluyen el identificador de la empresa para la que están emitidos, aunque lleven información de contacto.

El API utiliza la identificación de persona física del certificado (NIF) para comprobar en el registro de habilitación de la CNMC la capacidad de operar de esa persona en el procedimiento elegido. Si el certificado es de representante, igualmente, se verificará la habilitación del NIF del representante. Si el certificado está emitido a una persona jurídica debe estar relacionado también como habilitado en dicha entidad jurídica.

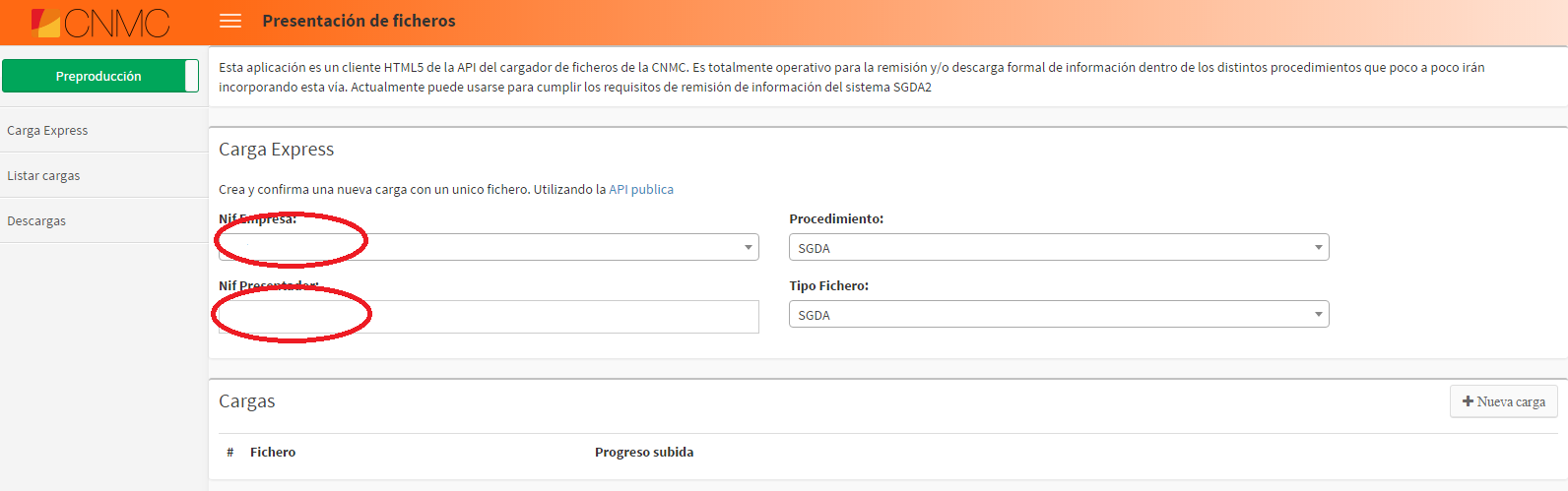

Por lo tanto los campos indicados como nifPresentador y nifEmpresa del resto de llamadas al API deben estar relacionados con el certificado electrónico empleado en la identificación o se devolverá un mensaje de error de acceso "403 Forbidden". De nuevo, los certificados de sello al sólo identificar a la empresa sólo añaden esa restricción y se podrá utilizar cualquiera de los nifPresentador de los contactos asociados a dicha empresa.

La aplicación web de carga Cargador incluye esta funcionalidad, como se puede ver en las siguientes pantallas:

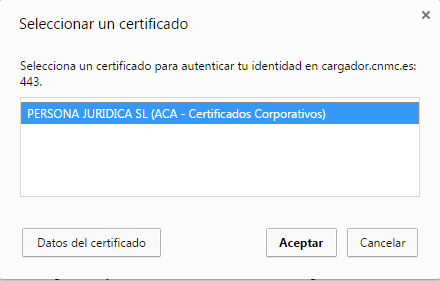

Paso 1. Solicitud del certificado del presentador:

Paso 2. Los campos nif Presentador y nif Empresa son autocompletados a partir de la información del certificado.

Autenticación de API con OAuth

¿Qué es?

OAuth 1.0a define un protocolo que permite a los usuarios de aplicaciones autorizar a aplicaciones que consuman sus APIs sin necesidad de que las contraseñas viajen en las peticiones.

Implementación

La implementación concreta que se utiliza es autenticación en un sólo paso, por lo que no es necesaria la obtención de claves adicionales (request_token o access_token), se puede seguir una explicación aquí:

https://github.com/Kong/mashape-oauth/blob/master/FLOWS.md#oauth-10a-one-legged

Pruebas

En la consola de pruebas: https://apipre.cnmc.gob.es/

Se pueden ver todos los parámetros, puesto que utiliza autenticación OAuth.

¿Cómo autenticar solicitudes al API de la sede electrónica con el protocolo OAuth?

Guía detallada

Intentamos acceder al recurso securizado:

https://api.cnmc.gob.es/test/v1/echoseguro?m=Estoesunaprueba

- El responsable de la aplicación cliente ha debido solicitar previamente, a través de la sede electrónica, sus credenciales o datos de autorización, por ejemplo: customerKey=dpf43f3p2l4k3l03 customerSecret=kd94hf93k423kf44

- El cliente también no necesita ejecutar el flujo OAuth y debe usar: access token = null y token secret = null

- Para firmar la petición, el cliente den¡be usar el algoritmo HMAC-SHA1

- Y este genera la siguiente: nonce string kllo9940pd9333jh y este timestamp 1191242096

Los parámetros a enviar, incluyendo los utilizados por el propio servicio, quedan de la siguiente manera:

Name

Value

oauth_consumer_key

dpf43f3p2l4k3l03

oauth_token

vacío

oauth_nonce

kllo9940pd9333jh

oauth_timestamp

1191242096

oauth_signature_method

HMAC-SHA1

oauth_version

1.0

m

Estoesunaprueba

Los parámetros OAuth se pueden enviar, esto es para la generación de la firma, como un authentication header (http://tools.ietf.org/html/rfc5849#section-3.5.1)

- Estos parámetros se transforman siguiendo el RFC de OAuth (http://tools.ietf.org/html/rfc5849#section-3.5) siguiendo los siguientes pasos:

- Codificación de los mismos en UTF-8

- Codificar los parámetros siguiendo URL-Encoding (http://en.wikipedia.org/wiki/Percent-encodinghttp://tools.ietf.org/html/rfc5849#section-3.6)

Se ordenan basados en su codificación por URL-Encoding

Name

Value

m

Estoesunaprueba

oauth_consumer_key

dpf43f3p2l4k3l03

oauth_nonce

kllo9940pd9333jh

oauth_signature_method

HMAC-SHA1

oauth_timestamp

1191242096

oauth_token

nnch734d00sl2jdk

oauth_version

1.0

Una vez transformados se concatenan en una QueryString:

m=Estoesunaprueba&oauth_consumer_key=dpf43f3p2l4k3l03&oauth_nonce=kllo9940pd9333jh&oauth_signature_method=HMAC-SHA1&oauth_timestamp=1191242096&oauth_token=nnch734d00sl2jdk&oauth_version=1.0

Se normaliza la URL de la petición utilizando la especificación: http://tools.ietf.org/html/rfc5849#section-3.4.1.2 Ej.:

Full URL

https://api.cnmc.gob.es/test/v1/echoseguro

Normalized URL

Para crear la "Signature Base String" se concatenan todas estas partes precedidas del método HTTP solicitado, que es una parte muy importante en los servicios REST:

GET&http%3A%2F%2Fapi.sede.cnmc.gob.es%2Ftest%2Fecho&m%3DEstoesunaprueba%26oauth_consumer_key%3Ddpf43f3p2l4k3l03%26oauth_nonce%3Dkllo9940pd9333jh%26oauth_signature_method%3DHMAC-SHA1%26oauth_timestamp%3D1191242096%26oauth_token%3Dnnch734d00sl2jdk%26oauth_version%3D1.0

Para calcular la firma HMAC-SHA1 usamos dos claves: client secret y token secret para el key del algoritmo HMAC-SHA1. Cada clave se codifica con: UTF8-encoded, URL-encoded y se concatena en una única cadena usando '&' como separador, aunque estén vacíos (persection 3.4.2).

kd94hf93k423kf44&pfkkdhi9sl3r4s00

Con la "Signature Base String", el texto HMAC-SHA1 concatenamos las claves el cliente deberá generar la firma (RFC section 3.4.2). El algoritmo HMAC-SHA1 genera una cadena de bytes. Debe estar codificada base64-encoded con '=' para asegurar el "padding" (ver RFC 2045 section 6.8):

tR3+Ty81lMeYAr/Fid0kMTYa/WM=

La firma calculada es entonces añadida a la petición usando el parámetro 'oauth_signature'. Una vez esta firma haya sido verificada por el servidor ya no se debe incluir en el flujo de firma y no es parte de "Signature Base String". Cuando se incluya en la cabecera HTTP debe estar codificada del mismo modo que se transmiten el resto de parámetros.

Name

Value

oauth_signature

tR3+Ty81lMeYAr/Fid0kMTYa/WM=

Aunque OAuth no especifica directamente cómo se deben incluir estos parámetros en la petición, al definirlos en la firma para su verificación por el "Service Provider" implícitamente indica cuáles deben incluirse en la petición.

Los parámetros OAuth pueden incluirse en uno de estos lugares:

- URL query (ver RFC 3986 section 3),

- OAuth 'Authorization' header (ver section 3.5.1),

- En un single-part 'application/x-www-form-urlencoded' POST body (como se define en HTML4).

Los parámetros firmados non-OAuth pueden incluirse de alguna de estas maneras:

- Como un elemento de la URL query

- En un single-part 'application/x-www-form-urlencoded' POST body.

Se recomienda que cuando sea posible los parámetros OAuth se incluyan en OAuth 'Authorization' header y no se incluyan más parámetros en el header.

Usando URL query para los parámetros non-OAuth y OAuth 'Authorization' header para OAuth la petición OAuth-signed HTTP queda así:

GET /test/echo?m=Estoesunaprueba HTTP/1.1 Host: http://api.cnmc.gob.es:80/test/v1/echoseguro Authorization: OAuth realm="http://api.cnmc.gob.es/test/v1/echoseguro", oauth_consumer_key="dpf43f3p2l4k3l03", oauth_token="nnch734d00sl2jdk", oauth_nonce="kllo9940pd9333jh", oauth_timestamp="1191242096", oauth_signature_method="HMAC-SHA1", oauth_version="1.0", oauth_signature="tR3%2BTy81lMeYAr%2FFid0kMTYa%2FWM%3D"

Documentación Relacionada

- http://tools.ietf.org/html/rfc5849

- https://github.com/Kong/mashape-oauth/blob/master/FLOWS.md

- http://oauth.net/documentation/

- http://oauth.net/core/1.0a/

- http://hueniverse.com/oauth/

- http://hueniverse.com/oauth/guide/terminology/

- http://hueniverse.com/2007/10/04/beginners-guide-to-oauth-part-i-overview/

- 2-Legged http://tools.ietf.org/pdf/draft-ietf-oauth-v2-http-mac-01.pdf